Технології на варті вашого успіху!

Наша місія — гарантувати стабільність та високу продуктивність нашої ІТ-інфраструктури. Наша команда працює невпинно, аби запропонувати вам оперативність та інноваційні рішення, що відповідають сучасним викликам

Наша місія — гарантувати стабільність та високу продуктивність нашої ІТ-інфраструктури. Наша команда працює невпинно, аби запропонувати вам оперативність та інноваційні рішення, що відповідають сучасним викликам

Інформаційно-обчислювальний центр (ІОЦ) є технічним структурним підрозділом університету з напрямку:

Дізнатися більшеУправління університетською комп’ютерною мережею, забезпечуючи доступ до інтернету, включаючи Wi-Fi.

Обслуговування телефонної комунікації та внутрішньої АТС.

Технічну підтримку персональних комп’ютерів та офісної техніки.

Розгортання та підтримку хостингу та віртуальної серверної інфраструктури.

Управління поштовим сервером, корпоративними акаунтами Google Workspace та Microsoft Office 365.

Слідкуйте за нашими новинами де ми розповімо вам про наші здобутки, роботу та поділимось технічними порадами

Подивитися всі

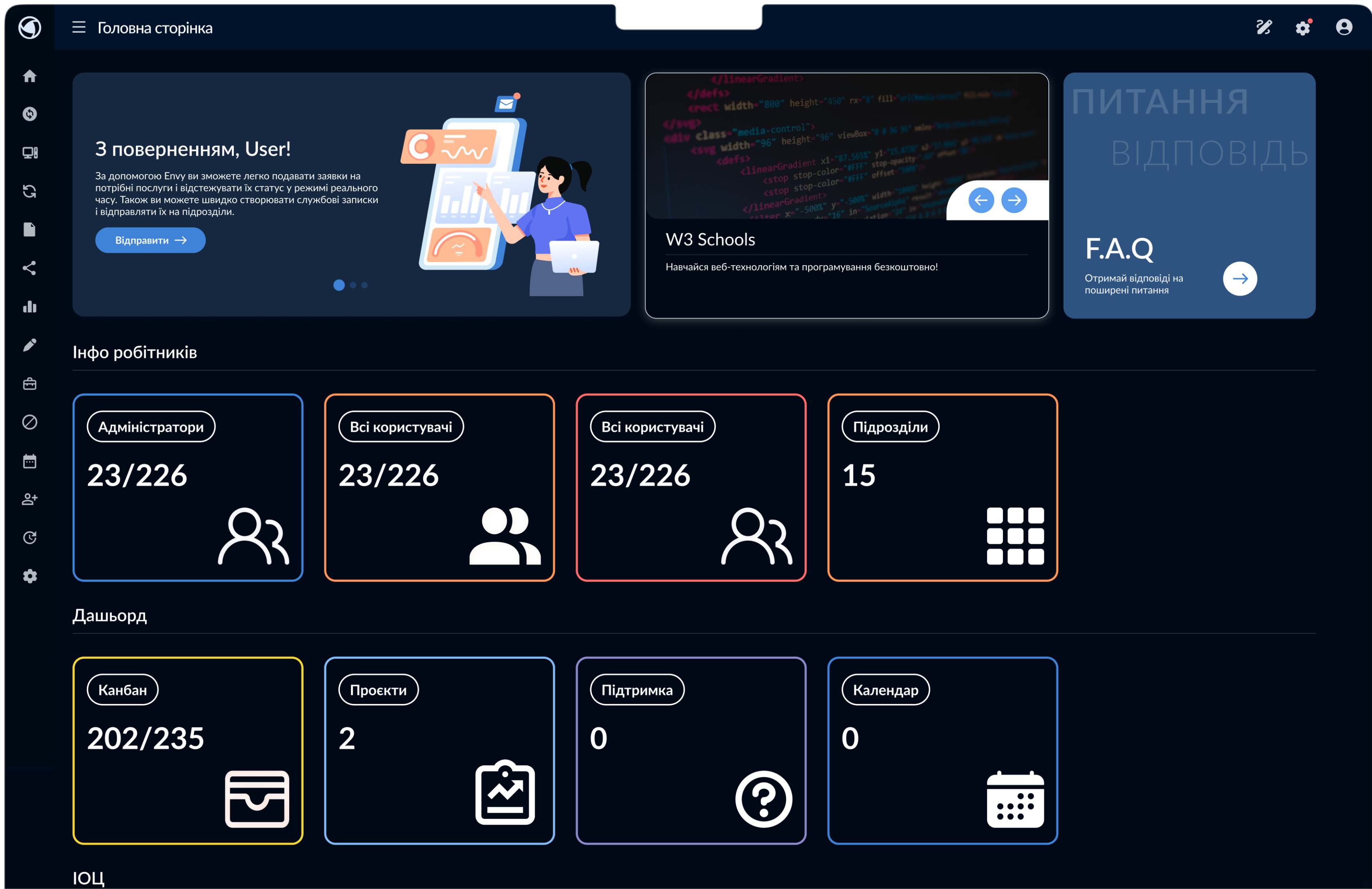

Завдяки інтуїтивному інтерфейсу, учасники можуть швидко створювати нові заявки та подавати службові записки.

Крім того, Envy дозволяє легко організувати командну роботу за допомогою канбан-дошок. Це сприяє підвищенню продуктивності та забезпечує оперативну реакцію на всі важливі питання та вимоги проєкту чи організації.

Створення надійних паролів – це важливий аспект безпеки в мережі. Ось кілька порад про те, як створювати надійні паролі:

Довжина. Довгий пароль зазвичай безпечніший, ніж короткий. Рекомендується створювати пароль від 8 до 16 символів.

Складність. Використовуйте різні типи символів, такі як великі та малі літери, цифри та спеціальні символи.

Не використовуйте особисту інформацію. Уникайте використання інформації, яка може бути легко одержана про вас (наприклад, дата народження, ім`я або номер телефону).

Використовуйте фрази. Фрази можуть бути безпечнішими, ніж просто слова або випадкові символи. Наприклад, ви можете створити пароль, використовуючи перші літери кожного слова у реченні.

Не повторюйте паролі. Використовуйте унікальні паролі для кожного облікового запису.

Використовуйте менеджери паролів. Менеджери паролів можуть допомогти створити надійні паролі та зберігати їх у безпечному місці.

Регулярно змінюйте паролі. Рекомендується змінювати паролі хоча б раз на кілька місяців.

Надійні паролі можуть бути складними для запам`ятовування, але використання менеджера паролів допоможе вирішити цю проблему. Крім того, наявність сильних паролів для ваших онлайн-акаунтів є критично важливою для захисту ваших даних та особистої інформації.

Раніше шкідливий код для видобутку криптовалюти намагався завантажити

та запустити виконуваний файл на певних пристроях. Тим не менш, останнім часом дуже популярна інша форма шкідливого програмного забезпечення, відома

під назвою криптоджекінг – видобування криптовалюти у браузері за допомогою простого JavaScript. Цей метод дозволяє виконувати зловмисну діяльність безпосередньо в браузері жертви без встановлення жодного програмного забезпечення.

Сьогодні більшість скриптів і виконувані файли видобувають криптовалюту Monero. Вона має багато переваг порівняно з Bitcoin: Monero пропонує анонімні транзакції і може видобуватися звичайними процесорами

і графічними процесорами замість дорогих спеціалізованих апаратних засобів.

Прихований майнінг та криптожекінг були виявлені на всіх популярних комп’ютерних платформах, а також на операційній системі Android. Більшість

з них класифікуються як потенційно небажані програми (PUA), однак,

деякі з виявлених атак потрапляють у більш небезпечну категорію — троян.

Як визначити прихований майнінг?

Криптомайнінг і криптоджекінг потребують надзвичайно високої активності процесора. Зокрема жертви часто повідомляють про помітне зниження працездатності пристрою, його перегрів, а також підвищену активність

(і, таким чином, помітний шум).

На пристроях Android обчислювальне навантаження може навіть призвести до «роздуття» акумулятора і, таким чином,

до фізичного пошкодження гаджета.

У випадку з криптоджекінгом вони стають очевидними після того, як користувач відкриває веб-сайт зі шкідливим кодом JavaScript.

Як захистися від вірусів-майнерів?

Використовуйте надійне та багаторівнене рішення

для блокування прихованого майнінгу та криптоджекінгу.

Якщо ви помітили, що доступ до певного веб-сайту різко збільшує використання ресурсів вашого процесора, закрийте браузер.

У деяких випадках перезавантаження може знадобитися

для закриття прихованих вікон браузера, які продовжують працювати у фоновому режимі. Після перезавантаження

не дозволяйте веб-браузеру автоматично запускати попередню сесію, оскільки це може знову відкрити вкладку

з криптоджекінгом.

Чи отримували ви коли-небудь електронне повідомлення нібито з банку чи іншого популярного онлайн-сервісу, який вимагав «підтвердити» дані облікового запису, номер кредитної картки чи іншу конфіденційну інформацію? Якщо так, ви вже знаєте, як виглядає фішинг-атака. Ціль фішингу — отримання цінних даних, які можуть бути продані або використані для зловмисних цілей, таких як вимагання, викрадення грошей або особистих даних.

Яку мету переслідує фішинг?

Фішинг існує впродовж багатьох років, за цей час кіберзлочинці розробили широкий спектр методів інфікування жертв.

Найчастіше зловмисники, які займаються фішингом видають себе за банки чи інші фінансові установи, щоб змусити жертву заповнити фальшиву форму та отримати дані облікових записів.

У минулому для виманювання даних користувачів кіберзлочинці часто використовували неправильно написані або оманливі доменні імена. Сьогодні зловмисники використовують більш складні методи, завдяки чому фальшиві сторінки дуже схожі на свої легітимні аналоги.

Як розпізнати фішинг?

Електронне повідомлення може містити офіційні логотипи або інші ознаки авторитетної організації. Нижче наведено кілька підказок, які допоможуть виявити фішингове повідомлення.

Як захиститися від фішингу?

Щоб уникнути подібних атак, звертайте увагу на описані вище ознаки, за допомогою яких можна виявити фішингові повідомлення.

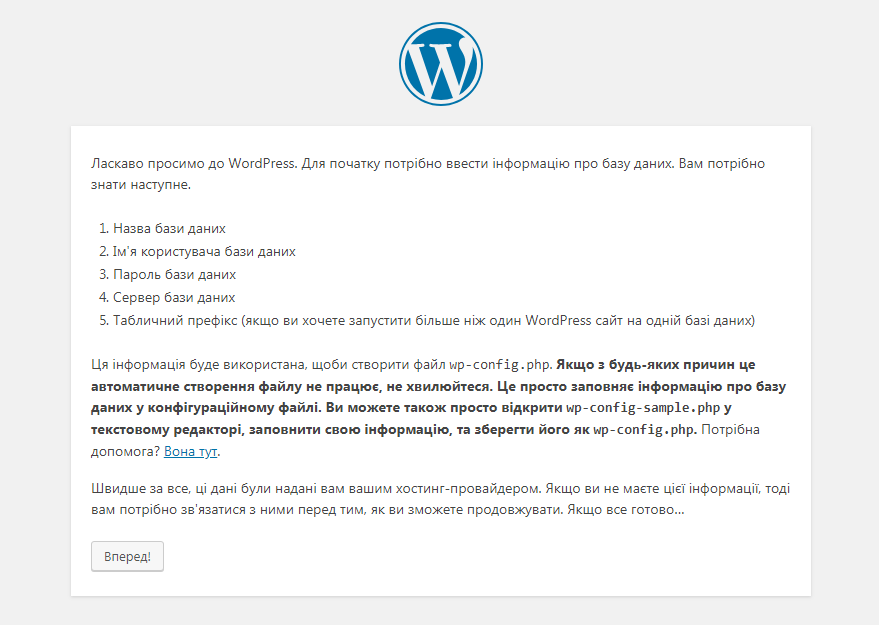

Відкрийте браузер та перейдіть на Ваш блог, ввівши ім’я домену, що Ви зареєстрували. Побачите наступну сторінку:

Оберіть потрібну мову та натисніть кнопку “Вперед”. Побачите певні пояснення та додаткову інформацію, в принципі на цій сторінці все написано :), не буду повторюватись:

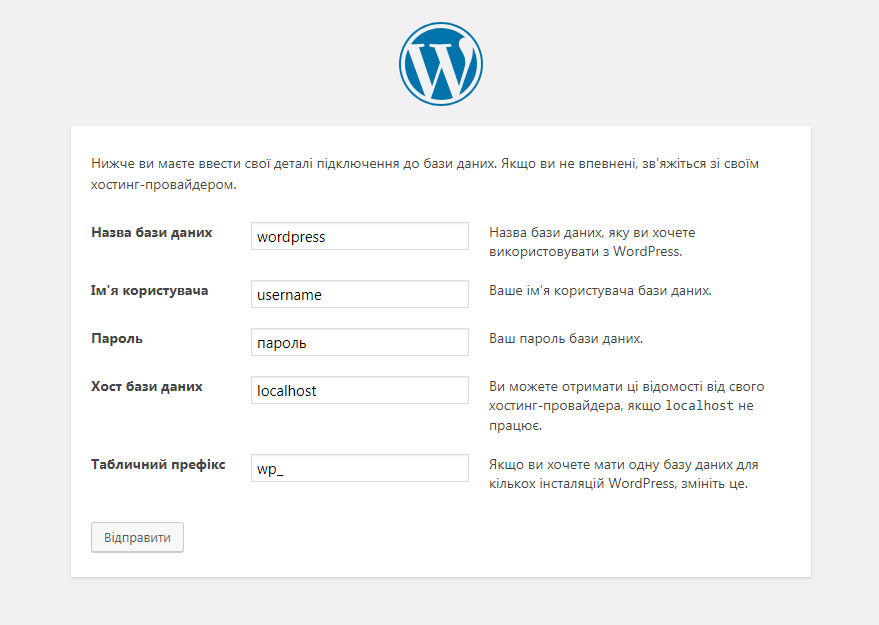

На наступній сторінці вводимо дані доступу до бази даних, які ми мали отримати ще на початку:

Тиснете після цього “Відправити”, і якщо все введено правильно, то побачите повідомлення і кнопку для початку встановлення вордпрес.

Натискаєте “запустити встановлення” і наступним кроком вводите бажану назву блогу (буде відображатися у заголовку вікна браузера), логін, пароль та вашу електронну пошту, на яку надійде лист з інформацією про встановлений блог.

Якщо бажаєте, щоб пошукові системи індексували Ваш блог (тобто зберігали у себе Ваші сторінки та записи для подальшого пошуку по них) – встановіть пташку “Дозволити пошуковим системам індексувати цей сайт”.

Клікайте по кнопці “Встановити WordPress” і Чудо! Блог встановлено, на екрані показаний логін адміністратора блогу (копія цієї інформації має надійти Вам на пошту, вказану на минулому кроці).

Після отримання хостингу Вам повинні були надати наступну інформацію:

Для встановлення WordPress нам не вистачає зовсім небагато. А саме інформації для доступу до бази даних, у якій буде зберігатися майже уся інформація з нашого майбутнього блогу (тексти публікацій та сторінок, різноманітні параметри, які ви вкажете у адмінці та інше).

Дуже рідко база даних створюється автоматично Вашим хостинг-провайдером. Хоча буває і таке.

Якщо база створюється автоматично, Вам нададуть такі дані:

Якщо автоматично база не створюється, потрібно це зробити самим.

У панелі управління хостингом знайдіть відповідний розділ. Найчастіше він називається “Бази даних MySQL“, “MySQL-Сервер” або подібна назва. В цьому розділі, користуючись підказками панелі управління або допомогою служби підтримки хостинг-провайдера, створіть нову базу даних та користувача бази даних з повними правами доступу до неї.

Тепер, коли у Вас є уся необхідна інформація для встановлення WordPress на хостинг, можна переходити до найцікавішого.

1. Завантажимо файли на сервер

На минулому кроці Ви мали скачати архів з WordPress , а саме zip-архів. Розпакувавши його, Ви отримаєте папку з назвою WordPress, у якій міститься те, що нас найбільше цікавить. Ось скріншот з вмістом папки WordPress:

Тепер потрібно ці файли завантажити на сервер. Для цього потрібно скористатись програмою фтп-клієнтом, Вашим улюбленим чи, наприклад, FileZilla Portable.

Зробимо усе за допомогою FileZilla Portable. Завантажте та встановіть програму. Запустіть її та у верхній частині вікна введіть надані Вам для доступу на фтп-сервер наступні дані:

Ось скріншот з полями, які Ви маєте заповнити описаними даними:

Інші поля зазвичай можна не заповнювати, просто тисніть кнопку “Швидке з’єднання“. При успішному з’єднанні, трохи нижче полів, показаних на минулому скріншоті, на панелі з назвою “Віддалений сайт” з’явиться структура вашого фтп-серверу (присутні на ньому файли та папки або лише кореневий каталог).

Оберіть в цій панелі директорію, в якій мають розміщатися файли блогу (зазвичай www, http, або вказану Вашим хостером), а в панелі “Локальний сайт”, що знаходиться поруч, зайдіть у розпаковану раніше директорію з WordPress.

Будемо мати приблизно таку “картину”:

Виділіть мишкою усі файли у папці WordPress на панелі “Локальний сайт” та перетягніть на панель “Віддалений сайт”, що поруч. Почнеться завантаження на сервер. Дочекайтесь завершення.

Створіть резервну копію повного веб-сайту, якщо ви можете скористатися функцією знімка веб-сайту. Це буде найбільш ретельне резервне копіювання всього вашого сервера. Однак це може бути досить великим, тому будьте готові до завантаження, щоб зайняти час.

Використовуйте плагін для резервного копіювання WordPress, якщо ви можете ввійти добре. Якщо ви не можете увійти на сайт, хакери, можливо, зламали базу даних, і в цьому випадку ви можете скористатись одним із згаданих вище професіоналів.

Зробіть окрему додаткову резервну копію бази даних, використовуючи ці кроки.

Якщо ви можете увійти, скористайтеся також Інструментами> Експорт, щоб експортувати XML-файл усього вмісту.

Деякі сайти можуть бути досить великими. Сам файл завантаження може перевищувати 1 Гб. Папка wp-content є найважливішою папкою на вашому сервері, оскільки вона містить усі ваші завантаження. Якщо ви не можете запустити плагін для резервного копіювання, а ваш веб-хост не має функції “знімків”, ви можете скористатися файловим менеджером веб-хостингу, щоб створити zip-архів вашої папки вмісту wp, а потім завантажити цей zip-файл.

Якщо у вас є декілька встановлень WordPress на сервер, вам потрібно створити резервну копію кожної з них.

Примітка про .htaccess файл. Створіть резервну копію .htaccess-файлу та завантажте його. Це невидимий файл, тому його можна побачити в Менеджері файлів веб-хостингу лише в тому випадку, якщо ви вирішите показувати невидимки під час запуску Менеджера файлів. Перейменуйте цей файл, щоб видалити період на початку, щоб його можна було побачити на комп’ютері, інакше він буде непомітний і на вашому комп’ютері. Потім завантажте його. Можливо, вам знадобиться резервна копія файлу .htaccess, якщо він містить вміст, який вам потрібно буде скопіювати на чистий сайт. Деякі хости використовують .htaccess для визначення версії PHP, яку ви використовуєте, тому сайт без цього не буде працювати належним чином. Деякі люди поміщають 301 переадресацію SEO у свій файл .htaccess. Також файл .htaccess міг бути зламаний, тож його потрібно буде вивчити пізніше.

Після резервного копіювання сайту завантажте резервну копію на свій комп’ютер, двічі клацніть поштовий файл, щоб відкрити його. Ви повинні побачити:

Усі файли WordPress Core. Ви можете завантажити WordPress з WordPress.org і перевірити файли, що завантажуються, та порівняти їх із власними. Вам справді не знадобляться ці файли, але ви, можливо, пізніше захочете їх розслідувати хак.

Файл wp-config.php. Це важливо, оскільки воно містить імя, ім’я користувача та пароль до вашої бази даних WordPress, які ми використовуватимемо в процесі відновлення.

.htaccess файл. Це буде непомітно. Єдиний спосіб дізнатися, чи ви створили резервну копію, – це переглянути папку резервного копіювання за допомогою програми FTP (наприклад, FileZilla) або програми редагування коду (наприклад, дужки), яка дозволяє переглядати невидимі файли (перевірте параметр Показати приховані файли) в інтерфейсі програми. .

Папка wp-content. У папці wp-content ви повинні побачити принаймні три папки: теми, завантаження та плагіни. Подивіться в ці папки. Ви бачите свою тему, плагіни та завантажені зображення? Якщо так, то це хороший знак, що ви маєте гарну резервну копію свого сайту. Це, як правило, єдина важлива папка, яка потрібна для відновлення вашого сайту (крім бази даних).

База даних. У вас повинен бути файл SQL, який є експортом вашої бази даних. Ми не збираємося видаляти базу даних у цьому процесі, але добре мати резервну копію.

Після перевірки наявності хорошої та повної резервної копії вашого веб-сайту, видаліть усі файли у папці public_html (за винятком папки cgi-bin та будь-яких папок, пов’язаних із сервером, які явно не містять зламаних файлів) за допомогою Менеджера файлів веб-хоста. Я рекомендую файловий менеджер, оскільки це набагато швидше, ніж видалення файлів через FTP. Якщо вам зручно з SSH, то це теж буде швидко. Обов’язково перегляньте невидимі файли, щоб також видалити всі порушені файли .htaccess.

Якщо у вас є інші сайти, на яких ви розміщуєте цей же обліковий запис, ви можете припустити, що вони також були порушені. Перехресна інфекція поширена. Ви повинні очистити ВСІ сайти, таким чином створити резервні копії, завантажити резервні копії та виконати наступні кроки для кожного. Я знаю, що це звучить суворо, але, серйозно, спроба відсканувати та знайти всі зламані файли на сервері абсолютно обтяжлива. Просто переконайтеся, що кожна ваша резервна копія завершена. І не просто чистіть один веб-сайт, а потім неквапливо чистіть інший, як в той час, коли потрібно чистити один, тоді інший, який все ще заражений, може заразити той, який ви тільки що очистили. Ставтесь до нього, як до бубонної чуми.

Використовуючи інсталятор одним натисканням кнопки на панелі керування веб-хостингом, перевстановіть WordPress у каталог public_html, якщо це було вихідне місце установки WordPress або у підкаталозі, якщо WordPress був встановлений у домені додатка.

Посилаючись на резервну копію вашого веб-сайту, відредагуйте файл wp-config.php на новій установці WordPress, щоб використовувати вхідні дані бази даних з попереднього сайту. Це дозволить підключити нову установку WordPress до старої бази даних. Я не рекомендую повторно завантажувати ваш старий файл wp-config.php, оскільки в новому буде нові солі для шифрування входу, і він точно не буде мати жодного зламаного коду.

Увійдіть на свій сайт і скиньте всі імена користувачів та паролі. Якщо ви бачите користувачів, яких ви не впізнаєте, ваша база даних порушена, і вам потрібно зв’язатися з фахівцем, щоб переконатися, що в вашій базі даних не залишилося небажаного коду. У мене є повідомлення про блог Nuke it From Orbit, який ви можете прочитати, якщо ви хочете вбити свою стару базу даних і почати свіжу. Це трохи більше роботи, але насправді забезпечує чистий сайт.

Перейдіть у Налаштування> Постійні посилання та натисніть Зберегти зміни. Це відновить ваш файл .htaccess, тому URL-адреси вашого веб-сайту знову працюватимуть. Будьте впевнені, коли ви видаляли файли на своєму сервері, що ви показали невидимі файли, щоб ви не залишили зламаних. .htaccess – це невидимий файл, який керує багатьма речами на сервері, і його можна зламати для зловмисного перенаправлення людей з вашого сайту на інші сайти.

Не забудьте також залишити всі паролі облікового запису FTP та хостингу.

Перевстановіть усі свої плагіни з сховища WordPress або нові завантаження від розробника преміум-плагінів. Не встановлюйте старі плагіни. Не встановлюйте плагіни, які більше не підтримуються.

Перевстановіть тему із нового завантаження. Якщо ви налаштували файли тем, відправте свої резервні файли та повторіть зміни на новій копії теми. Не завантажуйте стару тему, оскільки ви, можливо, не розпізнаєте, які файли були взломані.

Зараз – хитра частина. Вам потрібно скопіювати свої старі файли зображень до нового wp-вмісту> папки завантажень на сервер. Однак ви не хочете копіювати взломані файли в процесі. Вам потрібно буде ретельно вивчити папку кожного року / місяця у вашій резервній копії та зазирнути всередину кожної папки та переконатися, що Є ТОЛЬКІ файли зображень та відсутні файли PHP або Файли JavaScript або що-небудь інше, що ви не завантажували у свою медіатеку. Це нудно. Після того, як ви будете благословляти папки кожного року / місяця, ви можете завантажити їх на сервер за допомогою FTP.

Скануйте власний комп’ютер на наявність вірусів, троянів та шкідливих програм.

Встановіть та активуйте плагін захисту екрана WordPress за допомогою iControlWP. Перевірте всі його налаштування. Я рекомендую запустити функцію Аудит протягом декількох місяців, щоб відслідковувати всі дії на сайті.

Запустіть захист від зловмисних програм та брандмауер Firewall та ретельно скануйте сайт. Скануйте сайт за допомогою перевірки сайту Sucuri, щоб переконатися, що ви нічого не пропустили. Вам не потрібні два додатки брандмауера, тому деактивуйте плагін Anti-Malware після перевірки чистого сайту. Shield сповістить вас у майбутньому, якщо якісь основні файли змінилися.

Швидкий і брудний ремонт зламу для видалення зловмисного програмного забезпечення з сайту WordPress

Sucuri має чудове покрокове керівництво щодо видалення злому, яке містить детальну інформацію про те, як використовувати плагін Sucuri для полегшення вищезазначеного процесу. Плагін Sucuri має кілька чудових функцій Post Hack, зокрема:

Якщо ви хочете спростити процес відновлення злому, ви можете: